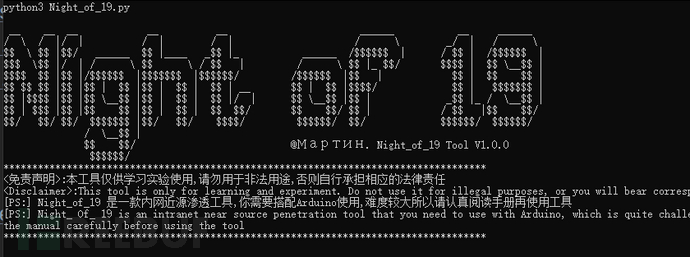

Github==>https://github.com/MartinxMax/Night_of_19

首页

历史更新:

Night of 19 v1.2.0 :自动获取IP,提升稳定性

Night of 19 v1.0.0 :需要静态配置IP地址

功能说明

受害者反弹shell到该设备,该设备通过蓝牙转发数据给攻击者,攻击者可远程命令执行

使用方法

#python3 Night_of_19.py -h

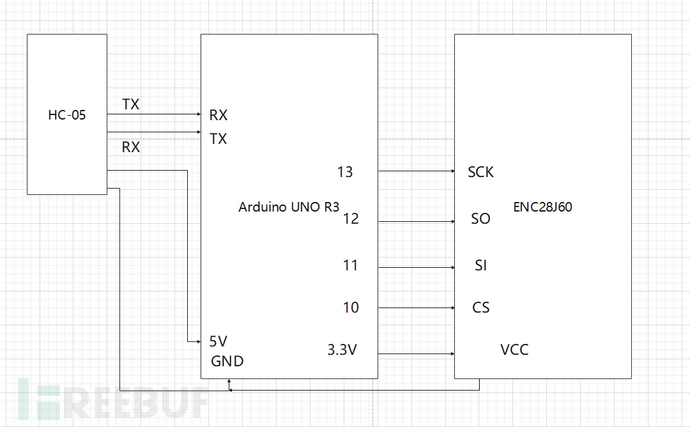

硬件

(1).Arduino UNO R3

(2).HC-05

(3).ENC28J60

(4).杜邦线若干

原理图

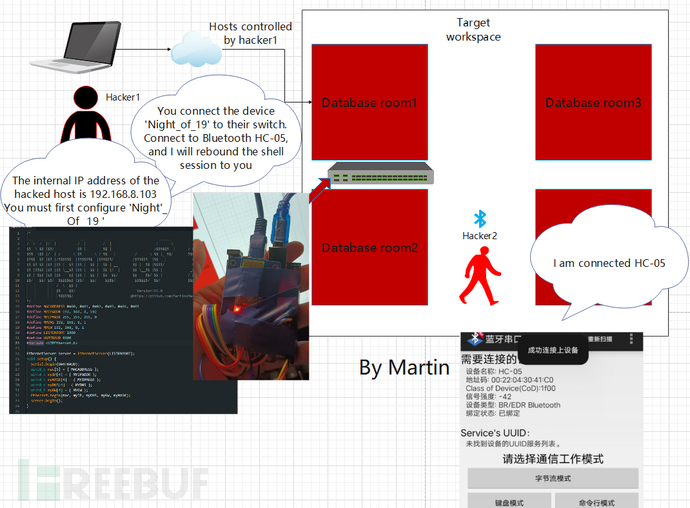

模拟攻击场景

我们将扮演黑客视角的角色,因为黑客1和黑客2正准备离线渗透公司。由于目标机房数量众多,目前尚不清楚哪台机器被黑客入侵。我们该怎么找到那台机子渗透呢?

Whoami? #Мартин.

Hacker1

收集被黑的主机内网IP是多少,配置Night_of_19攻击设备通讯可达被黑的主机

Hacker2

配置完成攻击设备,悄悄咪咪的将设备插入交换机(╯‵□′)╯!•••*~●,希望该死的管理员不会发现

Hacker1

反弹shell到设备,等待Hacker2连接蓝牙控制

Hacker2

连接蓝牙成功!开始控制主机...发个命令让服务器蜂鸣器响一下,让我知道在哪里~

没有回复内容