01简介

本文介绍的安卓抓包教程适用于APP和微信小程序,文章中提及的工具的下载链接会放到文章末尾,希望对渗透测试的爱好者和学习者有所帮助;

02抓包前的准备

1.Yakit是一款国内开发的抓包工具,该工具有中文界面和丰富的扩展插件,个人认为对不懂英文又对网络安全有兴趣的新手来说更推荐使用Yakit作为替代Burpsuit来进行前期学习的工具;

2.Proxifier是一款多平台代理客户端,支持各种操作系统和代理协议,并允许自定义端口和应用程序代理设置。用户可以将其与代理服务器集成,从而最大程度释放性能效果;

3.雷电模拟器,一款安卓模拟器,也可以用夜神模拟器等其它安卓模拟器替代;

03配置过程

1.打开Yakit,设置代理监听主机为0.0.0.0(意思是监听主机的所有网卡也可以默认127.0.0.1),监听端口设置为8083(这个可以根据个人习惯进行设置,但一定要和后面配置的端口一样),后点击劫持启动;

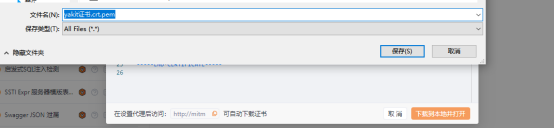

2.点击屏幕右上方的证书下载按钮下载证书,下载完把文件后缀名由.crt.pem改成cer,如下图所示;

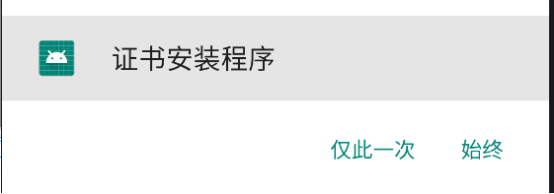

3.启动雷电模拟器,将我们准备的证书(.cer)拖到模拟器里面,证书所在目录:/storage/emulated/0/pictures

点击证书选择证书安装程序安装证书(这个过程系统可能会要求设置一个屏保密码,跟着提示设置就好);

4.由于安卓7.0版本以后引入的新安全机制,系统不信任用户的安全证书(抓不到https的流量),也就是说刚才安装的证书不能用来直接抓包,还需要进行修改,方法就是把用户存放的证书文件移动到系统证书存放的目录下面,这里图方便使用MT管理器;

右边-用户证书文件的存放目录//data/misc/user/0/cacerts-added

右边-用户证书文件的存放目录//data/misc/user/0/cacerts-added

左边-系统证书文件的存放目录/system/etc/security/cacerts

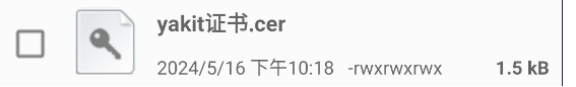

5.长按证书文件选择移动文件(下图中的10fb1fcc.0,不一定都是这个名字,具体自己安装的时候看安装前后出现的文件) 移动完成后长按文件选择属性,将所有权限勾选上并应用保存(修改后权限是-rwxrwxrwx(777));

移动完成后长按文件选择属性,将所有权限勾选上并应用保存(修改后权限是-rwxrwxrwx(777));

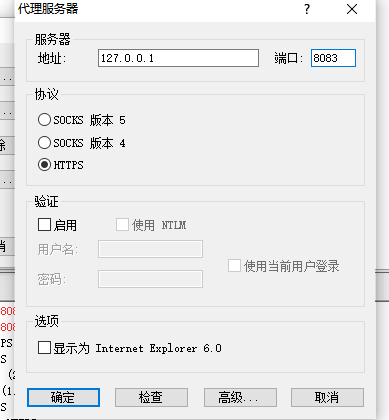

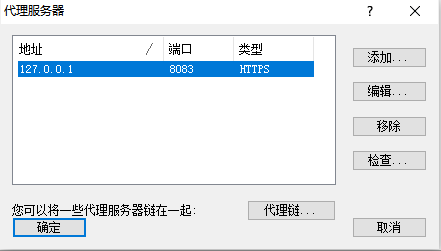

6.打开Proxifier,点左上角配置文件-代理服务器,设置代理服务器地址127.0.0.1,端口8083

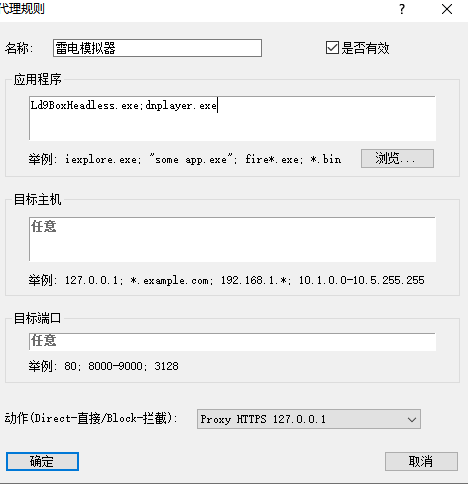

返回主界面,再找到配置文件-代理规则,添加代理规则如下,添加对应的应用程序,图中dnplayer.exe是雷电模拟器的运行程序,Ld9BoxHeadless.exe是网络应用程序;

04测试

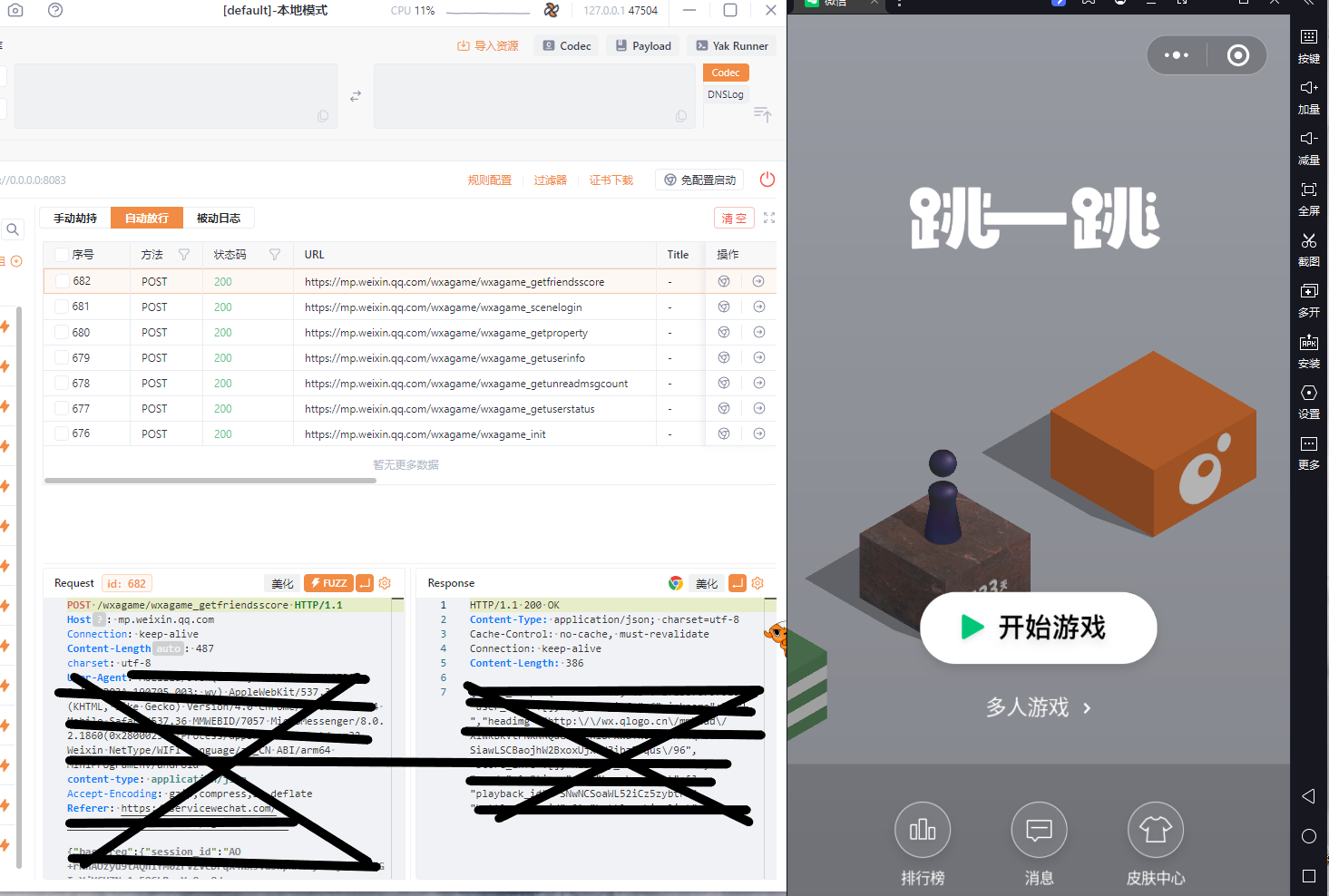

1.跳一跳小程序查看抓包;

2.某豆荚APP查看抓包;

05附件

1.Yakit下载:https://github.com/yaklang/yakit/releases

2.MT管理器:https://mt2.cn/download/

3.Proxifier:https://wwm.lanzn.com/ixe9m1z0hkfe 密码:h615

4.雷电模拟器:https://www.ldmnq.com/

![表情[qiudale]-讯岚社区](https://bbs.wxctf.com/wp-content/themes/zibll/img/smilies/qiudale.gif)

![表情[qiang]-讯岚社区](https://bbs.wxctf.com/wp-content/themes/zibll/img/smilies/qiang.gif)