山外青山楼外楼

0  我也整出来了,楼上大佬牛逼!!4年前

我也整出来了,楼上大佬牛逼!!4年前

JPKIE  版主

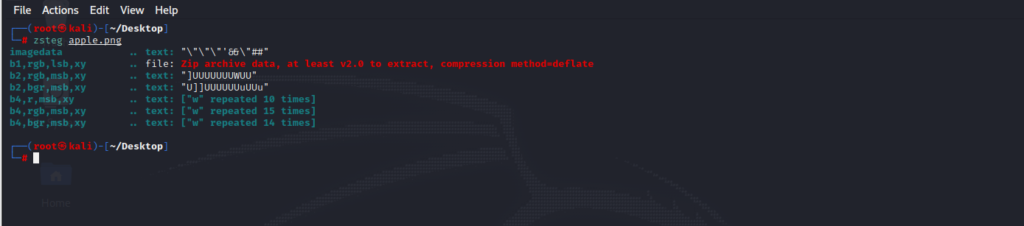

版主1 文件包含zip,用zsteg发现 用Stegsolve.jar查看通道发现PK.的字样,保存该通道为Zip文件;

用Stegsolve.jar查看通道发现PK.的字样,保存该通道为Zip文件;

打开报错:压缩包已损坏;用rar修复后依旧还是那张图片,解压出来 ;

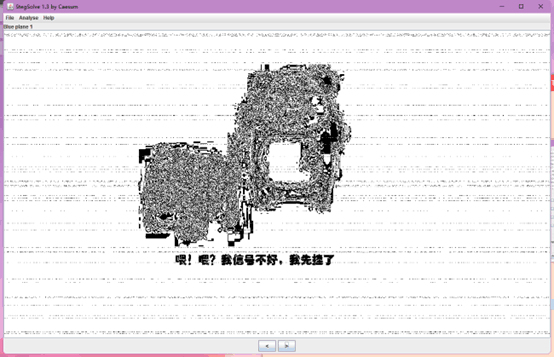

通过Stegsolve.jar切换到blue plane 3往后发现有横向条纹,猜测可能是盲水印;

下载python盲水印脚本链接:

https://gitcode.net/mirrors/chishaxie/blindwatermark?utm_source=csdn_github_accelerator

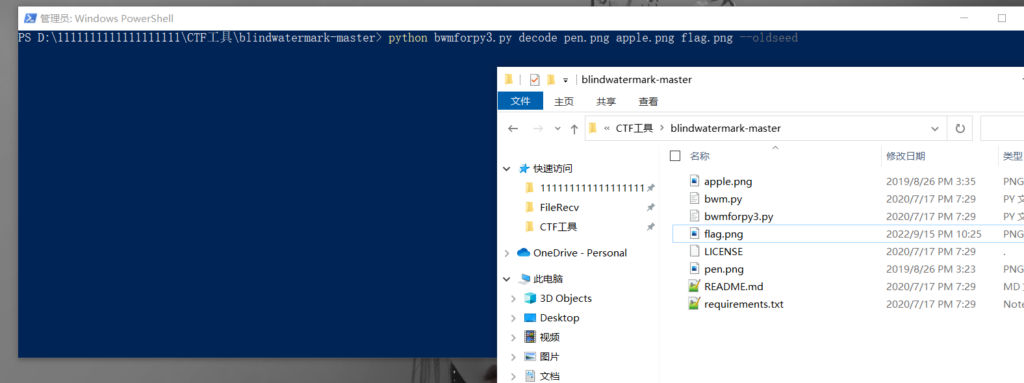

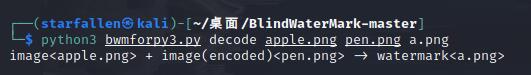

在脚本目录下用powershell命令(在路径栏直接输入powershell打开) python bwmforpy3.py decode pen.png apple.png flag.png

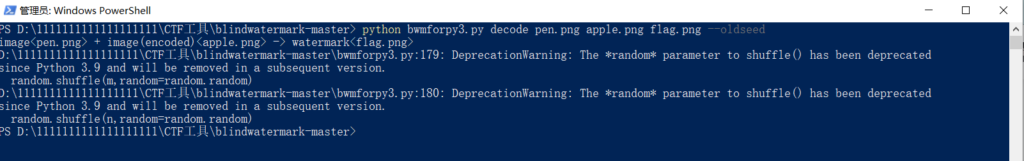

发现并没有得到flag,后来经过群友点拨,是python3(我这个python的版本是3.10.4)版本解不出来(具体为什么没有深究),在命令基础上加 --oldseed参数就可以得到一张带有flag的图片。

打开报错:压缩包已损坏;用rar修复后依旧还是那张图片,解压出来 ;

通过Stegsolve.jar切换到blue plane 3往后发现有横向条纹,猜测可能是盲水印;

下载python盲水印脚本链接:

https://gitcode.net/mirrors/chishaxie/blindwatermark?utm_source=csdn_github_accelerator

在脚本目录下用powershell命令(在路径栏直接输入powershell打开) python bwmforpy3.py decode pen.png apple.png flag.png

发现并没有得到flag,后来经过群友点拨,是python3(我这个python的版本是3.10.4)版本解不出来(具体为什么没有深究),在命令基础上加 --oldseed参数就可以得到一张带有flag的图片。

4年前

4年前

一念初见

1  4年前

4年前

Dreamending

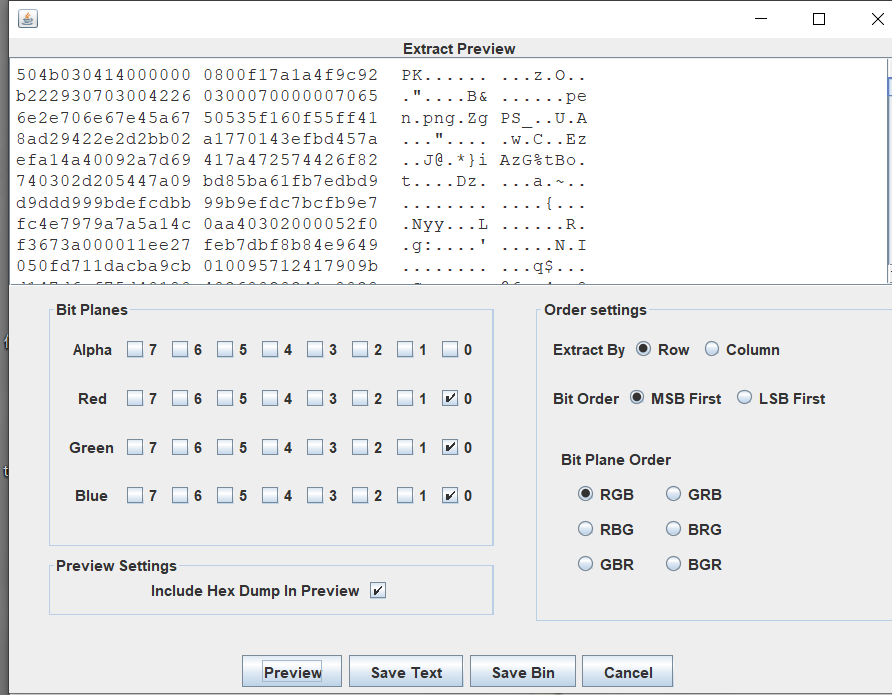

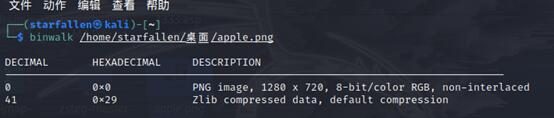

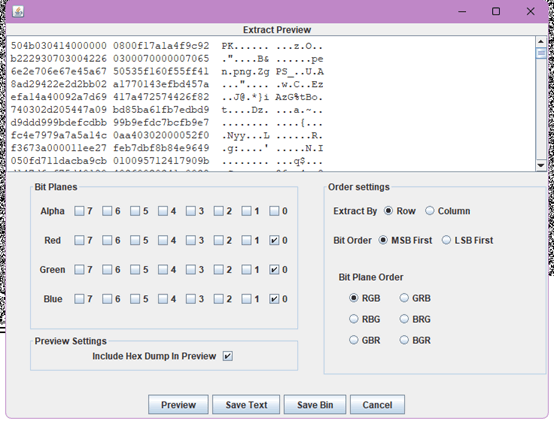

4 首先将文件使用binwalk查看,发现疑似存在文件隐写: 将图片使用stegsolve打开,发现RGB三通道在通道7(应该是这么说罢 不会描述)中显示有异样,遂通过LSB隐写的方法进行查看,得到压缩包:

将图片使用stegsolve打开,发现RGB三通道在通道7(应该是这么说罢 不会描述)中显示有异样,遂通过LSB隐写的方法进行查看,得到压缩包:

导出压缩包后可以得到pen.png。再次使用stegsolve进行查看,发现某些通道下会出现怪异的横条纹:

导出压缩包后可以得到pen.png。再次使用stegsolve进行查看,发现某些通道下会出现怪异的横条纹:

使用LSB方法进行提取,并未发现有文件隐写的迹象。

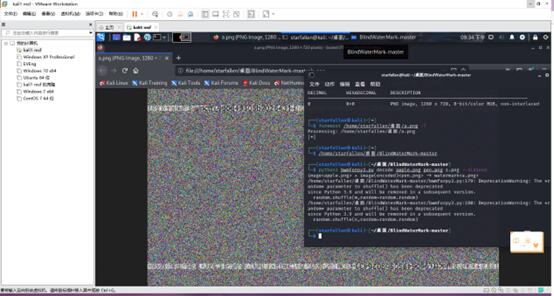

此时通过群内大佬提醒为盲水印,在网上百度盲水印解密脚本,下载了BlindWaterMark,执行命令如下:

使用LSB方法进行提取,并未发现有文件隐写的迹象。

此时通过群内大佬提醒为盲水印,在网上百度盲水印解密脚本,下载了BlindWaterMark,执行命令如下:

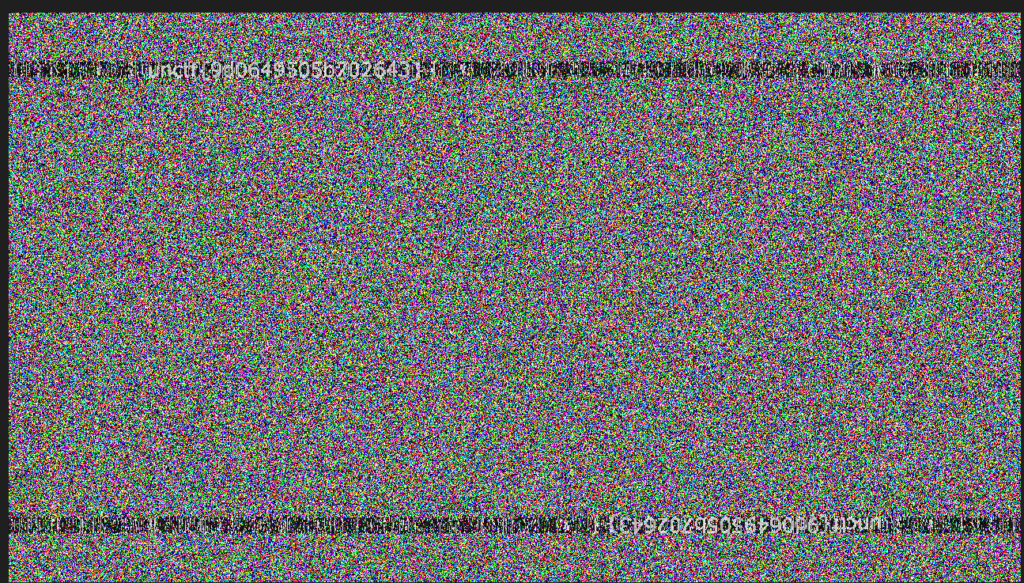

得到a.png,但是发现a.png并没有有效的内容,拖入stegsolve也并没有发现。

得到a.png,但是发现a.png并没有有效的内容,拖入stegsolve也并没有发现。

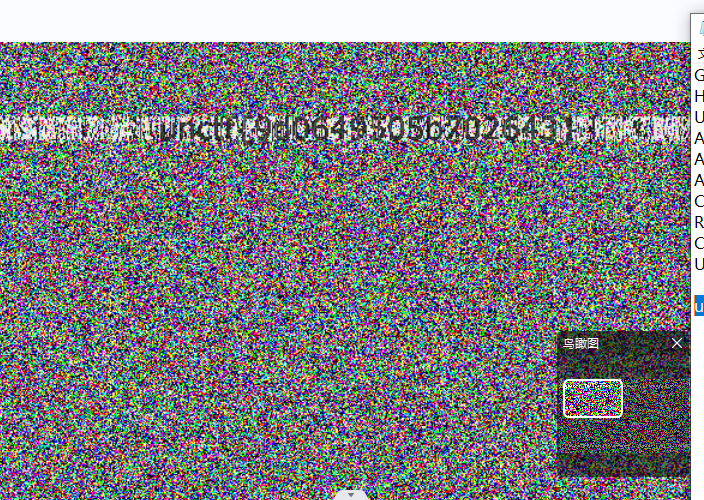

再次通过百度盲水印隐写得知,可以在脚本后加—oldseed参数适配python2版本的解密结果。遂加参数—oldseed,解密出flag。

再次通过百度盲水印隐写得知,可以在脚本后加—oldseed参数适配python2版本的解密结果。遂加参数—oldseed,解密出flag。

作者:DreamEnding

4年前

作者:DreamEnding

4年前已采纳

Dreamending

1 附上wp:https://t.wss.ink/f/9apvwn9xmmf4年前@Dreamending

回答5

只看作者最新最热

我也整出来了,楼上大佬牛逼!!

我也整出来了,楼上大佬牛逼!! 版主

版主 用Stegsolve.jar查看通道发现PK.的字样,保存该通道为Zip文件;

用Stegsolve.jar查看通道发现PK.的字样,保存该通道为Zip文件;

打开报错:压缩包已损坏;用rar修复后依旧还是那张图片,解压出来 ;

通过Stegsolve.jar切换到blue plane 3往后发现有横向条纹,猜测可能是盲水印;

下载python盲水印脚本链接:

https://gitcode.net/mirrors/chishaxie/blindwatermark?utm_source=csdn_github_accelerator

在脚本目录下用powershell命令(在路径栏直接输入powershell打开) python bwmforpy3.py decode pen.png apple.png flag.png

发现并没有得到flag,后来经过群友点拨,是python3(我这个python的版本是3.10.4)版本解不出来(具体为什么没有深究),在命令基础上加 --oldseed参数就可以得到一张带有flag的图片。

打开报错:压缩包已损坏;用rar修复后依旧还是那张图片,解压出来 ;

通过Stegsolve.jar切换到blue plane 3往后发现有横向条纹,猜测可能是盲水印;

下载python盲水印脚本链接:

https://gitcode.net/mirrors/chishaxie/blindwatermark?utm_source=csdn_github_accelerator

在脚本目录下用powershell命令(在路径栏直接输入powershell打开) python bwmforpy3.py decode pen.png apple.png flag.png

发现并没有得到flag,后来经过群友点拨,是python3(我这个python的版本是3.10.4)版本解不出来(具体为什么没有深究),在命令基础上加 --oldseed参数就可以得到一张带有flag的图片。

将图片使用stegsolve打开,发现RGB三通道在通道7(应该是这么说罢 不会描述)中显示有异样,遂通过LSB隐写的方法进行查看,得到压缩包:

将图片使用stegsolve打开,发现RGB三通道在通道7(应该是这么说罢 不会描述)中显示有异样,遂通过LSB隐写的方法进行查看,得到压缩包:

导出压缩包后可以得到pen.png。再次使用stegsolve进行查看,发现某些通道下会出现怪异的横条纹:

导出压缩包后可以得到pen.png。再次使用stegsolve进行查看,发现某些通道下会出现怪异的横条纹:

使用LSB方法进行提取,并未发现有文件隐写的迹象。

此时通过群内大佬提醒为盲水印,在网上百度盲水印解密脚本,下载了BlindWaterMark,执行命令如下:

使用LSB方法进行提取,并未发现有文件隐写的迹象。

此时通过群内大佬提醒为盲水印,在网上百度盲水印解密脚本,下载了BlindWaterMark,执行命令如下:

得到a.png,但是发现a.png并没有有效的内容,拖入stegsolve也并没有发现。

得到a.png,但是发现a.png并没有有效的内容,拖入stegsolve也并没有发现。

再次通过百度盲水印隐写得知,可以在脚本后加—oldseed参数适配python2版本的解密结果。遂加参数—oldseed,解密出flag。

再次通过百度盲水印隐写得知,可以在脚本后加—oldseed参数适配python2版本的解密结果。遂加参数—oldseed,解密出flag。

作者:DreamEnding

作者:DreamEnding